In questi mesi siamo bombardati da attacchi informatici, le aziende in qualche modo impegnate nello sviluppo di soluzioni per sconfiggere COVID vivono una sorta di assedio informatico.

Io stesso posso testimoniare che nonostante decorosi sistemi di filtraggio e qualche regola che ho ingegnerizzato nel tempo, di tanto in tanto qualche tentativo di spearphishing mirato passa.

A tal proposito, Microsoft ha recentemente lanciato un warning sul suo blog aziendale, sottolineando un intensificazione di questi attacchi. Nel post spiegano che uno dei vettori possibili per questo genere di attacco siano proprio fabbricate “Job Description” che fanno leva sull’ambizione dei dipendenti di ricevere una promozione per un nuovo ruolo.

E’ notizia di oggi che AstraZeneca ha riportato attacchi provenienti da falsi recruiter su Linkedin, il codice malevolo era nascosto all’interno del file contenente la “Job Description” che i dipendenti ricevevano dopo aver dimostrato interesse per un potenziale nuovo lavoro. Da un punto di vista psicologico trovo sia abbastanza interessante questo tipo di ingegneria sociale che quest’anno sta vedendo proprio un picco.

Riportare oggigiorno un tentativo di compromissione e’ un fatto del tutto normale, lodevole e giustamente incentivato dalle aziende. Ma quando per riportare l’attacco tu devi ammettere che tutto e’ iniziato dal tuo personale interesse di perlustrare nuove opportunità con un competitor , e devi anche ammettere che per farlo hai utilizzato il tuo computer aziendale mettendo a rischio tutti i progetti sui quali stai lavorando… beh qualche timore in più e’ possibile averlo.

Ovviamente l’attaccante conta su questo, la capacita’ aziendale di rilevare l’attacco si riduce e l’hacker ha maggior tempo per perpetrare indisturbato questo genere di attacco tra i dipendenti.

AstraZeneca riporta due dipendenti che lavorano nel gruppo vaccino COVID sono caduti in questa trappola, a mio parere e’ verosimile che almeno dieci volte tanto siano i dipendenti che hanno subito questo attacco.

In merito al recente attacco subito da AstraZeneca non si hanno informazioni dettagliate, tuttavia leggendo il sopracitato warning e’ possibile capire che per via degli attori coinvolti che il modus operandi e’ del tutto simile a quello descritto dal ESET nel giugno scorso quando il target erano le aziende del Areospace:

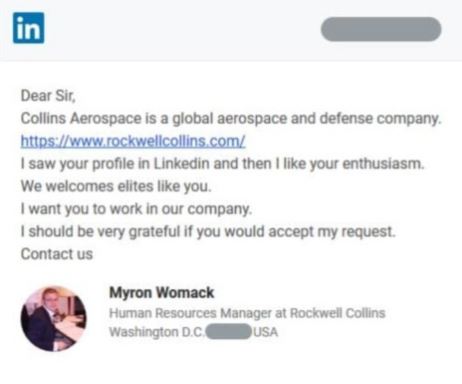

Il falso recruiter si presenta su Linkedin fingendosi un HR manager presso un noto competitor.

Inseguito ad una breve chat piena di note lusinghiere , il falso recruiter invia la Job Description contenente codice malevolo.

L’allegato appare un semplice .PDF poiche viene solo linkato e non allegato per intero. Aprendo il file, la vittima vedra’ a questo punto sullo schermo i dettagli dell’ambito nuovo lavoro (Decoy.pdf sotto descritto) , mentre in background del codice arbitrario viene eseguito con l’intento di compromettere la macchina , e inseguito l’intero network aziendale forzando le credenziali sul dominio.

Fate attenzione !